En el laboratorio de hoy vamos a ver un poco de comandos, veremos como sacar un listado de archivos de nuestro disco duro y plasmarlo en un documento de texto, usando linea da comandos.

Muy sencillo, usaremos el comando DIR. DIR ha existido como comando de DOS desde la primera versión de MS-DOS y forma parte del intérprete de comandos y su función, es mostrar una lista de archivos y directorios que contiene una unidad o directorio.

Veamos cuales son los modificadores de DIR

DIR [unidad:][ruta][archivo] [/A[[:]atributos]] [/B] [/C] [/D] [/L] [/N]

[/O[:]orden]] [/P] [/Q] [/R] [/S] [/T[[:]fecha]] [/W] [/X] [/4]

[unidad:][ruta][nombre de archivo]

Especifica la unidad, el directorio y los archivos que se

mostrarán.

/A Muestra los archivos con los atributos especificados.

atributos D Directorios R Archivos de sólo lectura

H Archivos ocultos A Archivos para archivar

S Archivos de sistema I No archivos indizados de contenido

L Puntos de análisis - Prefijo de exclusión

/B Usa el formato simple (sin encabezados ni sumarios).

/C Muestra el separador de miles en el tamaño de los archivos.

Es la opción predeterminada. Use /-C para deshabilitar

la aparición de dicho separador.

/D Similar al listado ancho, pero los archivos aparecen

clasificados por columnas.

/L Usa letras minúsculas.

/N Nuevo formato de lista larga donde los nombre de archivo aparecen

en el lado derecho.

/O Muestra los archivos según el orden indicado.

Orden N Por nombre (orden alfabético)

E Por extensión (orden alfabético)

S Por tamaño (orden creciente)

D Por fecha y hora (el más antiguo primero)

G Agrupar primero los directorios

- Prefijo para invertir el orden

/P Hace una pausa después de cada pantalla completa de información.

/Q Muestra el propietario del archivo.

/R Muestra las secuencias alternativas de datos del archivo.

/S Muestra los archivos del directorio especificado y todos

sus subdirectorios.

/T Controla el campo de fecha que se mostrará o usará para

realizar la clasificación

fecha C Creación

A Último acceso

W Última modificación

/W Use el formato de listado ancho.

/X Muestra los nombres cortos generados para los nombres de archivo

sin formato 8.3. El formato es el mismo que para /N, con el

nombre corto especificado antes del nombre largo. Si no existe

un nombre corto, se muestran espacios en blanco en su lugar.

/4 Muestra el año con 4 dígitos

A su vez, podemos dar distintas salidas a los resultados que obtendremos del comando DIR.

Por ejemplo, si usamos DIR sin nada detrás, mostraremos el contenido de la unidad en la que estemos por la pantalla.

dir o dir c:\

Si por lo contrario, deseamos que el resultado de DIR, quede guardado en un documento de texto que no existe, usaremos el símbolo > y el comando final quedará de la manera siguiente.

dir > c:\ejemplo.txt

Si quisiéramos agregar la búsqueda de archivos a un archivo de texto que ya existe usaremos >>, veamos el ejemplo.

dir >> c:\ejemplo.txt

O también, podríamos imprimir directamente el resultado, usando > LPT1.

dir > LPT1

Si tenemos una impresora USB, primero, deberemos compartir dicha impresora, en nuestro equipo y ejecutar el comando siguiente para que dir >LPT1 funcione.

NET USE LPT1: \\NOMBRE_DEL_EQUIPO\NOMBRE_IMPRESORA /persistent:yes

De este modo estamos redirigiendo las peticiones de impresión del puerto LPT1 a la impresora que hemos compartido en nuestro equipo. Hemos usado también el modificador /persistent:yes, para indicar que queremos que la redirección siga disponible después de reiniciar nuestro el equipo. Este método también sirve para impresoras de red.

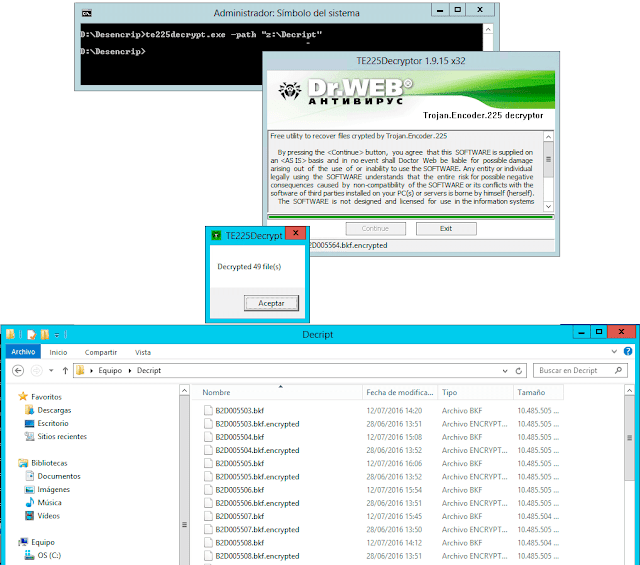

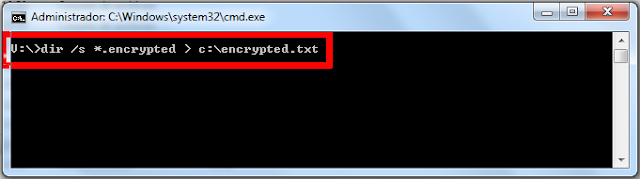

Para nuestro ejemplo, y aprovechando el auge del virus Cryptolocker, haremos una búsqueda en un repositorio NAS, que en parte, ha sido encriptado por Cryptolocker, haremos un listado de los archivos dañados en un documento de texto para que a posteriori podamos recuperar de la copia de seguridad todos y cada uno de ellos.

Usaremos el comando de la siguiente manera

dir /s *.encrypted > c:\encrypted.txt

Usaremos el modificador /S para mostrar todos los archivos del directorio especificado y todos sus subdirectorios.

A su vez ordenaremos a DIR que solo muestre los archivos cuya extensión sea encrypted para ello escribiremos *.encrypted.

Para finalizar indicaremos que queremos que el resultado de la búsqueda se guarde en un documento de texto en la unidad C:\ y que queremos que se llame encrypted.txt

Comprobaremos que en la unidad

C:\ no tenemos ningún archivo llamado

encrypted.txt.

Ejecutaremos el comando, tardará el tiempo que sea necesario y volverá a aparecer el Prompt al finalizar la acción.

Hecho esto, comprobaremos que efectivamente hemos creado un nuevo documento de texto en la unidad C:\ de nuestro ordenador.

Al editarlo, encontraremos el listado de archivos que han sido encriptados por el virus

Cryptolocker.

Espero que os sea de utilidad