Acabo de recibir la fantástica noticia, de la renovación por quinto año consecutivo del galardón Microsoft® Most Valuable Professional (MVP) para 01/07/2022- 01/07/2023 en la categoría de Cloud and Datacenter Management.

Home » Posts filed under Cloud and Datacenter Management

Mostrando entradas con la etiqueta Cloud and Datacenter Management. Mostrar todas las entradas

Mostrando entradas con la etiqueta Cloud and Datacenter Management. Mostrar todas las entradas

miércoles, 6 de julio de 2022

viernes, 2 de julio de 2021

Most Valuable Professional - Cloud and Datacenter Management. 2021-2022

Acabo de recibir la fantástica noticia, de la renovación por cuarto año consecutivo del galardón Microsoft® Most Valuable Professional (MVP) para 01/07/2021- 01/07/2022 en la categoría de Cloud and Datacenter Management.

Me hace muy feliz haber podido recibir nuevamente, el reconocimiento Most Valuable Professional por el trabajo que he realizado de difusión de documentos técnicos, siempre basados en las buenas prácticas que propone Microsoft, tanto en el blog Pantallazos.es como en nuestro canal de YouTube.

Microsoft otorga el galardón MVP a todos aquellos miembros de la comunidad técnica, que de forma activa comparten su experiencia con la tecnología con usuarios y profesionales de todo el mundo. Aquellas personas, que han demostrado su voluntad de hacer llegar a los demás sus conocimientos y experiencia para ayudarles a optimizar el uso de la tecnología.

No encuentro palabras para describir la gran ilusión y el orgullo que supone para mi, haber podido obtener por cuarta vez este gran reconocimiento a mi trabajo.

Me gustaría agradecer el nuevo nombramiento a Microsoft, y también quiero agradecer el apoyo a todos los seguidores asiduos, que leéis los artículos de nuestro Blog o veis nuestros vídeos de YouTube.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Enlaces relacionados

- Microsoft Active Professional (MAP) 2013.

- Microsoft Active Professional (MAP) 2014.

- Most Valuable Professional - Cloud and Datacenter Management. 2018-2019.

- Most Valuable Professional - Cloud and Datacenter Management. 2019-2020

- Most Valuable Professional - Cloud and Datacenter Management. 2020-2021

- Most Valuable Professional - Cloud and Datacenter Management. 2021-2022

- Most Valuable Professional - Cloud and Datacenter Management. 2022-2023

- Most Valuable Professional - Cloud and Datacenter Management. 2023-2024

- Most Valuable Professional - Cloud and Datacenter Management. 2024-2025

miércoles, 11 de octubre de 2017

Microsoft Azure: Crear una nueva programación de Encendido/Apagado de nuestros servidores.

En un laboratorio de anterior, vimos como poder configurar el encendido automático y posterior apagado, de nuestras máquinas virtuales de Microsoft Azure.

En el laboratorio de hoy, veremos como tenemos que actuar si queremos crear una nueva programación de las horas de inicio y/o apagado de nuestras máquinas virtuales.

En el laboratorio de hoy, veremos como tenemos que actuar si queremos crear una nueva programación de las horas de inicio y/o apagado de nuestras máquinas virtuales.

En primer lugar, accederemos a la consola de Microsoft Azure y accederemos a la cuenta de Automation. Una vez nos encontremos en la consola de la cuenta de Automation, en el menú lateral buscaremos la sección llamada Automatización de procesos y seleccionaremos la opción Runbooks.

En la consola de gestión de Runbooks, vamos a seleccionar cualquiera de los relacionados con el encendido o apagado de nuestros equipos virtuales, en nuestro laboratorio queremos crear una nueva programación de encendido de nuestras máquinas virtuales, seleccionaremos el Runbook llamado StartByResourceGroupV2-MS-Mgmt-VM, si quisiéramos crear una nueva programación del apagado seleccionamos StopByResourceGroupV2-MS-Mgmt-VM.

En la consola de gestión de Runbooks, vamos a seleccionar cualquiera de los relacionados con el encendido o apagado de nuestros equipos virtuales, en nuestro laboratorio queremos crear una nueva programación de encendido de nuestras máquinas virtuales, seleccionaremos el Runbook llamado StartByResourceGroupV2-MS-Mgmt-VM, si quisiéramos crear una nueva programación del apagado seleccionamos StopByResourceGroupV2-MS-Mgmt-VM.

miércoles, 27 de septiembre de 2017

Windows Server: Listar recursos compartidos a un archivo TXT.

En el laboratorio de hoy, vamos a ver como podemos crear un listado de todos nuestros recursos compartidos y guardarlo en un documento de texto.

Con el comando net share, podremos administrar nuestros recursos compartidos en un servidor. Si utilizamos net share sin parámetros, mostrará por pantalla toda la información acerca de los recursos que tenemos compartidos en nuestro equipo.

Ejecutando net share en nuestro laboratorio, el listado de recursos compartidos que nos imprimirá por pantalla será el siguiente:

c:\net share

Los parámetros adicionales de net share son los que mostramos a continuación:

Para realizar el listado de nuestros recursos compartidos a un archivo de texto, usaremos la siguiente construcción del comando:

net share > c:\NOMBRE_ARCHIVO.TXT

La constricción final en nuestro laboratorio será:

net share > c:\shares,txt

En la raíz unidad C: de nuestro servidor, encontraremos un nuevo documento de texto llamado shares.txt, que contendrá la información de todos nuestros recursos compartidos que hemos mostrado anteriormente por pantalla.

Con el comando net share, podremos administrar nuestros recursos compartidos en un servidor. Si utilizamos net share sin parámetros, mostrará por pantalla toda la información acerca de los recursos que tenemos compartidos en nuestro equipo.

Ejecutando net share en nuestro laboratorio, el listado de recursos compartidos que nos imprimirá por pantalla será el siguiente:

c:\net share

Nombre Recurso Descripci¢n

-------------------------------------------------------------------------------

C$ C:\ Recurso predeterminado

IPC$ IPC remota

ADMIN$ C:\Windows Admin remota

COMUN C:\Datos\COMUN

Grupo01 C:\Datos\Grupo01

Grupo02 C:\Datos\Grupo02

Grupo03 C:\Datos\Grupo03

NETLOGON C:\Windows\SYSVOL\sysvol\DOM.LOCAL\SCRIPTS

Recurso compartido del servidor...

Quorum C:\Quorum

SYSVOL C:\Windows\SYSVOL\sysvol Recurso compartido del servidor...

Usuario01 C:\Datos\Usuarios\Usuario01

Usuario02 C:\Datos\Usuarios\Usuario02

Usuario03 C:\Datos\Usuarios\Usuario03

Usuario04 C:\Datos\Usuarios\Usuario04

Se ha completado el comando correctamente.

Los parámetros adicionales de net share son los que mostramos a continuación:

- net share <ShareName> - Especificará el nombre de red de nuestro recurso compartido. Escribiremos net share con un nombre de uno de los recursos compartidos en nuestro servidor para mostrar toda información acerca de ese recurso compartido sólamente.

- net share <drive>: <DirectoryPath> - Especificará la ruta de acceso absoluta del directorio compartido.

- net share /GRANT: <usuario> - Creará el recurso compartido con un descriptor de seguridad que ofrece los permisos al usuario especificado. Los permisos que podemos conceder a un usuario serán: leer, cambiar o control total. Podremos usar esta opción más de una vez para conceder permisos de recurso compartido a varios de nuestros usuarios.

- net share /Users: <number> - Especificará el número máximo de usuarios que pueden tener acceso de forma simultánea a nuestros recursos compartidos.

- net share /ilimitado - Especificará que un número ilimitado de usuarios puede tener acceso al mismo tiempo a nuestros recursos compartidos.

- net share /remark: <text> - Agrega un comentario descriptivo acerca del recurso. Escribiremos el texto entre comillas.

- net share <DeviceName> - Especificará una o varias impresoras (LPT1: a LPT9) compartida por nombre de recurso compartido.

- net share /Delete - Dejaremos de compartir el recurso.

- net share /cache: manual - habilitará el manual client caching de los programas y documentos del recurso compartido.

- net share /cache: documents - Permitirá el almacenamiento automático en caché de documentos en el recurso compartido.

- net share /cache: programs - Permitirá el almacenamiento automático en caché de los documentos y programas en el recurso compartido.

- net share /cache: BranchCache - Permitrá el almacenamiento manual en caché de documentos con BranchCache en el recurso compartido.

- net share /cache: none - Deshabilita el almacenamiento en caché del recurso compartido.

- NET help <command> - Muestra la Ayuda del comando especificado.

Para realizar el listado de nuestros recursos compartidos a un archivo de texto, usaremos la siguiente construcción del comando:

net share > c:\NOMBRE_ARCHIVO.TXT

La constricción final en nuestro laboratorio será:

net share > c:\shares,txt

En la raíz unidad C: de nuestro servidor, encontraremos un nuevo documento de texto llamado shares.txt, que contendrá la información de todos nuestros recursos compartidos que hemos mostrado anteriormente por pantalla.

También, encontrareis en nuestro canal de YouTube, el vídeo tutorial donde realizamos un listado de todas las carpetas compartidas junto con sus permisos a un archivo CSV usando la Windows Power Shell.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

https://www.youtube.com/c/pantallazoses

Espero os sea de utilidad.

Windows 2012 R2: Instalación de servicios de escritorio remoto (Quick Start). Parte 1

No se puede instalar Hyper-V: ya hay un hipervisor en ejecución.

Windows 2012: Instalar Servicio de DHCP.

Terminal Services: Instalar las licencias CAL.

Windows 2012:Configurar Servicio de DHCP. - Parte 1

Windows 2012: Activar Servicio de DHCP.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Espero os sea de utilidad.

Enlaces relacionados

Desinstalar Licencias de Terminal ServicesWindows 2012 R2: Instalación de servicios de escritorio remoto (Quick Start). Parte 1

No se puede instalar Hyper-V: ya hay un hipervisor en ejecución.

Windows 2012: Instalar Servicio de DHCP.

Terminal Services: Instalar las licencias CAL.

Windows 2012:Configurar Servicio de DHCP. - Parte 1

Windows 2012: Activar Servicio de DHCP.

domingo, 17 de septiembre de 2017

Windows 2012 R2: Configurar los Archivos sin conexión.

Cuando un usuario trabaja con un equipo portátil fuera de nuestras oficinas y sin una conexión VPN, este no puede tener acceso a su carpeta personal de archivos compartida en el file server de nuestra empresa. Esta situación hace que los usuarios, copien todos los archivos que presuponen que necesitarán durante su viaje en el disco local de su equipo para poder trabajar con ellos.

A la vuelta del equipo a nuestro entorno de red, podría suceder que, los archivos modificados no sean copiados de nuevo a nuestro servidor de ficheros por parte del usuario final, creando una posible situación de perdida de datos.

Hemos dividido este laboratorio en dos artículos individuales a los que podéis acceder usando el indice que mostramos a continuación:

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En el laboratorio de hoy, vamos a configurar los Archivos sin conexión. Esta característica crea un almacenamiento en caché en el equipo cliente, de todas las carpetas compartidas que deseemos y garantiza que los usuarios tengan acceso a los archivos compartidos en nuestro fileserver, aunque trabajen sin acceso a la red.

A la vuelta del equipo a nuestro entorno de red, se puede programar la sincronización automática de todos los archivos que han sido modificados por el usuario durante su ausencia.

En primer lugar, accederemos a la ventana de Administración de equipos de nuestro servidor de ficheros.

En el árbol situado en la parte izquierda de la consola, desplegaremos la rama Herramientas del sistema \ Carpetas compartidas \ Recursos compartidos

Seleccionaremos, con el botón derecho de nuestro ratón, el recurso compartido que deseamos configurar las opciones de Configuración sin conexión. Seguidamente, en el menú desplegable escogeremos la opción llamada Propiedades.

Aparecerá una nueva ventana con las propiedades de nuestro recurso compartido, sin movernos de la sección General, buscaremos y pulsaremos el botón llamado Configuración si conexión.

Se abrirá una pequeña ventana llamada Configuración si conexión, por defecto estará seleccionada la opción Solo los archivos y programas especificados por los usuarios estarán disponibles sin conexión, pero tendremos disponibles tres posibles selecciones.

En nuestro laboratorio usaremos la opción configurada por defecto.

Una buena práctica seria, configurar la opción llamada Ningún archivo o programa de la carpeta compartida estará disponible sin conexión, en todos aquellos recursos compartidos que son accedidos por más de un usuario final.

Si alguno de nuestros usuarios, se le ocurriera configurar los Archivos sin conexión en una carpeta a la que tiene acceso un grupo de usuarios y la sincronizara a la vuelta de un viaje. Todos aquellos archivos que se hayan modificado en el servidor de ficheros durante la ausencia del usuario podrían estar en peligro de ser sobrescritos a su vuelta y causar perdida de datos.

A la vuelta del equipo a nuestro entorno de red, podría suceder que, los archivos modificados no sean copiados de nuevo a nuestro servidor de ficheros por parte del usuario final, creando una posible situación de perdida de datos.

Hemos dividido este laboratorio en dos artículos individuales a los que podéis acceder usando el indice que mostramos a continuación:

- Windows 2012 R2: Configurar los Archivos sin conexión.

- Windows 10: Programar los Archivos sin conexión.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que configuramos y programamos tareas de Archivos sin conexión usando un servidor Microsoft Windows 2012 R2 y un equipo cliente Microsoft Windows 10 Pro.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En el laboratorio de hoy, vamos a configurar los Archivos sin conexión. Esta característica crea un almacenamiento en caché en el equipo cliente, de todas las carpetas compartidas que deseemos y garantiza que los usuarios tengan acceso a los archivos compartidos en nuestro fileserver, aunque trabajen sin acceso a la red.

A la vuelta del equipo a nuestro entorno de red, se puede programar la sincronización automática de todos los archivos que han sido modificados por el usuario durante su ausencia.

En primer lugar, accederemos a la ventana de Administración de equipos de nuestro servidor de ficheros.

En el árbol situado en la parte izquierda de la consola, desplegaremos la rama Herramientas del sistema \ Carpetas compartidas \ Recursos compartidos

Seleccionaremos, con el botón derecho de nuestro ratón, el recurso compartido que deseamos configurar las opciones de Configuración sin conexión. Seguidamente, en el menú desplegable escogeremos la opción llamada Propiedades.

Aparecerá una nueva ventana con las propiedades de nuestro recurso compartido, sin movernos de la sección General, buscaremos y pulsaremos el botón llamado Configuración si conexión.

Se abrirá una pequeña ventana llamada Configuración si conexión, por defecto estará seleccionada la opción Solo los archivos y programas especificados por los usuarios estarán disponibles sin conexión, pero tendremos disponibles tres posibles selecciones.

- Solo los archivos y programas especificados por los usuarios estarán disponibles sin conexión.

- Ningún archivo o programa de la carpeta compartida estará disponible sin conexión.

- Todos los programas que el usuario abra desde la carpeta compartida estarán disponibles sin conexión automáticamente.

En nuestro laboratorio usaremos la opción configurada por defecto.

Una buena práctica seria, configurar la opción llamada Ningún archivo o programa de la carpeta compartida estará disponible sin conexión, en todos aquellos recursos compartidos que son accedidos por más de un usuario final.

Si alguno de nuestros usuarios, se le ocurriera configurar los Archivos sin conexión en una carpeta a la que tiene acceso un grupo de usuarios y la sincronizara a la vuelta de un viaje. Todos aquellos archivos que se hayan modificado en el servidor de ficheros durante la ausencia del usuario podrían estar en peligro de ser sobrescritos a su vuelta y causar perdida de datos.

domingo, 27 de agosto de 2017

GPO: Bloquear unidades de disco USB.

En el laboratorio de hoy, vamos a ver como podemos bloquear las inserciones no deseadas de dispositivos de disco USB por parte de nuestros usuarios de Active Directory, en sus equipos cliente.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En primer lugar, deberemos crear una nueva unidad organizativa en nuestro árbol de Active Directory. En ella, moveremos todos aquellos equipos cliente a los que queremos bloquear la posibilidad de poder usar dispositivos de disco USB.

Si no estáis familiarizados con el proceso de creación de una nueva Unidad Organizativa en Active Directory, podeis acceder al enlace que mostramos a continuación. En él, encontrareis un artículo detallado del proceso de creación de una nueva OU.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que creamos una nueva GPO para conseguir bloquear unidades de disco USB que se conecten en nuestros equipos cliente.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Si no estáis familiarizados con el proceso de creación de una nueva Unidad Organizativa en Active Directory, podeis acceder al enlace que mostramos a continuación. En él, encontrareis un artículo detallado del proceso de creación de una nueva OU.

sábado, 5 de agosto de 2017

Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 1

En el laboratorio de hoy, vamos a abrir los puertos necesarios para acaecer a una aplicación WEB instalada en un servidor Microaoft Windows 2012 R2, desde un equipo que está agregado a nuestro dominio de Active Directory.

Hemos dividido este artículo en dos partes, a las que podéis accedes directamente usando el indice que mostramos a continuación:

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En nuestro laboratorio, tenemos un servidor al que nuestros usuarios deberán tener acceso mediante una página web y un puerto. El Firewall de Windows de nuestro servidor, esta activado y no nos permite cargar la página de nuestra aplicación Web.

Hemos dividido este artículo en dos partes, a las que podéis accedes directamente usando el indice que mostramos a continuación:

- Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 1

- Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 2

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que crearemos una regla de firewall para permitir las conexiones entrantes a un puerto en la configuración del Firewall de Windows de un servidor Microsoft Windows 2012 R2.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En nuestro laboratorio, tenemos un servidor al que nuestros usuarios deberán tener acceso mediante una página web y un puerto. El Firewall de Windows de nuestro servidor, esta activado y no nos permite cargar la página de nuestra aplicación Web.

Windows 2012 R2: Crear una regla de firewall para permitir las conexiones entrantes a un puerto. Parte 2

La sección siguiente estará dedicada a la acción que deseamos aplicar, en nuestro laboratorio escogeremos Permitir la conexión, esta opción incluye las conexiones protegidas mediante IPsec y las que no lo están, seguidamente pulsaremos el botón siguiente para continuar con el asistente.

Hemos dividido este artículo en dos partes, a las que podéis accedes directamente usando el índice que mostramos a continuación:

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que crearemos una regla de firewall para permitir las conexiones entrantes a un puerto en la configuración del Firewall de Windows de un servidor Microsoft Windows 2012 R2.

Hemos dividido este artículo en dos partes, a las que podéis accedes directamente usando el índice que mostramos a continuación:

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que crearemos una regla de firewall para permitir las conexiones entrantes a un puerto en la configuración del Firewall de Windows de un servidor Microsoft Windows 2012 R2.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En la sección llamada Perfil, vamos a definir en que ámbito se aplicará la nueva regla de Firewall. En nuestro laboratorio, queremos permitir las conexiones a nuestro servidor a todos los equipos de nuestro dominio de Active Directory.

Seleccionaremos la opción Dominio y presionaremos el botón siguiente para continuar.

sábado, 22 de julio de 2017

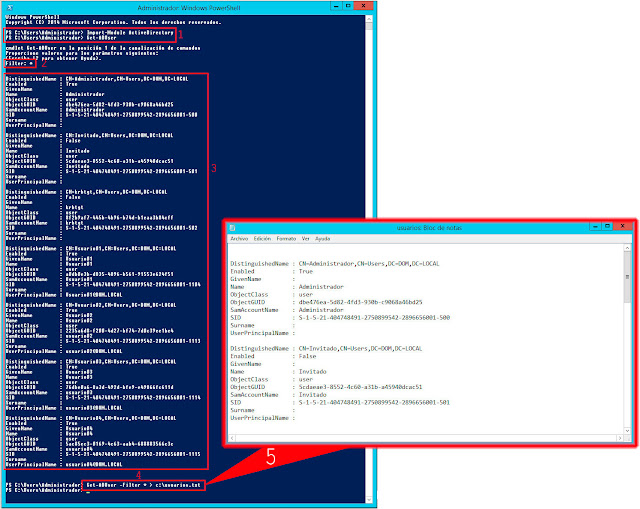

Windows 2012 PowerShell: Listar usuarios de Active Directory a un archivo de texto.

En el artículo de hoy, vamos a crear un listado de nuestros usuarios de Active Directory y lo guardaremos en un archivo de texto usando la Windows Powershell.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que creamos un listado de nuestros usuarios de Active Directory a un archivo de texto en un servidor Microsoft Windows 2012 R2.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que creamos un listado de nuestros usuarios de Active Directory a un archivo de texto en un servidor Microsoft Windows 2012 R2.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

En primer lugar abriremos una nueva ventana de Windows PowerShell, y seguidamente importaremos el modulo de Active Directory.

PS C:\Users\Administrador> Import-Module ActiveDirectory

Una vez hayamos importado el modulo de Active Directory usaremos el comando Get-ADuser para generar nuestro listado de usuarios, empezaremos creando el listado únicamente por pantalla.

Una vez ejecutemos el comando Get-ADuser nos pedirá los parámetros para filtrar nuestra lista. En nuestro laboratorio, escribiremos un símbolo de (*) para obtener un listado completo de los usuarios de Active Directory.

PS C:\Users\Administrador> Get-ADUser

cmdlet Get-ADUser en la posición 1 de la canalización de comandos

Proporcione valores para los parámetros siguientes:

(Escriba !? para obtener Ayuda).

Filter: !?

Filtro, como 'samAccountName -like "admin*"', que se usa para buscar usuarios coincidentes en el directorio.

Filter: *

DistinguishedName : CN=Administrador,CN=Users,DC=DOM,DC=LOCAL

Enabled : True

GivenName :

Name : Administrador

ObjectClass : user

ObjectGUID : dbe476ea-5d82-4fd3-930b-c9068a46bd25

SamAccountName : Administrador

SID : S-1-5-21-404748491-2750899542-2896656001-500

Surname :

UserPrincipalName :

DistinguishedName : CN=Invitado,CN=Users,DC=DOM,DC=LOCAL

Enabled : False

GivenName :

Name : Invitado

ObjectClass : user

ObjectGUID : 5cdaeae3-8552-4c60-a31b-a45940dcac51

SamAccountName : Invitado

SID : S-1-5-21-404748491-2750899542-2896656001-501

Surname :

UserPrincipalName :

DistinguishedName : CN=krbtgt,CN=Users,DC=DOM,DC=LOCAL

Enabled : False

GivenName :

Name : krbtgt

ObjectClass : user

ObjectGUID : 8f2b9af7-445b-4b96-b74d-b1eaa3b84cff

SamAccountName : krbtgt

SID : S-1-5-21-404748491-2750899542-2896656001-502

Surname :

UserPrincipalName :

DistinguishedName : CN=Usuario01,CN=Users,DC=DOM,DC=LOCAL

Enabled : True

GivenName : Usuario01

Name : Usuario01

ObjectClass : user

ObjectGUID : a0db0e3b-d835-4896-b561-91553e624f51

SamAccountName : Usuario01

SID : S-1-5-21-404748491-2750899542-2896656001-1104

Surname :

UserPrincipalName : Usuario01@DOM.LOCAL

DistinguishedName : CN=Usuario02,CN=Users,DC=DOM,DC=LOCAL

Enabled : True

GivenName : Usuario02

Name : Usuario02

ObjectClass : user

ObjectGUID : 2235a6d8-f200-4d27-bf74-7d0c39ee1be4

SamAccountName : usuario02

SID : S-1-5-21-404748491-2750899542-2896656001-1113

Surname :

UserPrincipalName : usuario02@DOM.LOCAL

DistinguishedName : CN=Usuario03,CN=Users,DC=DOM,DC=LOCAL

Enabled : True

GivenName : Usuario03

Name : Usuario03

ObjectClass : user

ObjectGUID : 76dbe0a6-8a3d-492d-bfe9-e49866fc611d

SamAccountName : usuario03

SID : S-1-5-21-404748491-2750899542-2896656001-1114

Surname :

UserPrincipalName : usuario03@DOM.LOCAL

DistinguishedName : CN=Usuario04,CN=Users,DC=DOM,DC=LOCAL

Enabled : True

GivenName : Usuario04

Name : Usuario04

ObjectClass : user

ObjectGUID : 5ac85ec3-0169-4c63-aab4-688883566c3c

SamAccountName : usuario04

SID : S-1-5-21-404748491-2750899542-2896656001-1115

Surname :

UserPrincipalName : usuario04@DOM.LOCAL

Una vez sabemos como es el funcionamiento básico del comando Get-ADuser, vamos a ver como tenemos construir el comando final para conseguir crear una lista de nuestros usuarios de Active Directory en un archivo de texto.

PS C:\Users\Administrador> Get-ADUser -Filter * > c:\usuarios.txt

Finalizada la ejecución del comando encontrareis, en la raíz vuestra unidad de disco duro el archivo de texto con la información deseada.

Espero os sea de utilidad.

Enlaces relacionados

Microsoft Azure: Limitar el acceso por RDP. - Parte 1Microsoft Azure: Limitar el acceso por RDP. - Parte 2

miércoles, 12 de julio de 2017

Microsoft Azure: Programar Encendido y Apagado automático de maquinas virtuales.

En el laboratorio de hoy, vamos a ver como podemos configurar el encendido y posterior apagado automático, de nuestras máquinas virtuales de Microsoft Azure.

Microsoft Azure es una plataforma que tiene distintos servicios, desde servicios para alojar aplicaciones que se ejecuten sobre la infraestructura de Microsoft Cloud Computing, hasta servicios de comunicación segura y federación entre aplicaciones.

Lo que hace que sea una posibilidad a tener en cuenta, cuando tengamos que realizar algún tipo de laboratorio o prueba de concepto.

El problema viene dado, cuando nos olvidamos nuestros laboratorios encendidos después de haberlos usado. Al tratarse de una plataforma de pago por uso, estos laboratorios consumirán aún cuando no los estemos usando.

Una manera sencilla de evitar gastos innecesarios durante la realización de los laboratorios es, programar el Encendido y Apagado automático de las máquinas virtuales que configuremos en Microsoft Azure.

Para conseguir Encender y Apagar nuestras máquinas virtuales, tendremos que instalar desde la categoría Data + Analytics, la solución llamada Start/Stop VMs during off-hours (Preview).

Lo que hace que sea una posibilidad a tener en cuenta, cuando tengamos que realizar algún tipo de laboratorio o prueba de concepto.

El problema viene dado, cuando nos olvidamos nuestros laboratorios encendidos después de haberlos usado. Al tratarse de una plataforma de pago por uso, estos laboratorios consumirán aún cuando no los estemos usando.

Una manera sencilla de evitar gastos innecesarios durante la realización de los laboratorios es, programar el Encendido y Apagado automático de las máquinas virtuales que configuremos en Microsoft Azure.

Para conseguir Encender y Apagar nuestras máquinas virtuales, tendremos que instalar desde la categoría Data + Analytics, la solución llamada Start/Stop VMs during off-hours (Preview).

En el panel de control de Microsoft Azure, buscaremos en el menú lateral izquierdo el símbolo + y lo presionaremos. En el cuadro de búsqueda escribiremos Start/Stop VMs during off-hours (Preview) y, una vez el buscador lo encuentre, pulsaremos el botón Crear (Paso 3 en la imagen inferior).

En la sección llamada Agregar solución, seleccionaremos nuestra Área de trabajo y nuestra Cuenta de Automation. Si todavía no disponemos de Área de trabajo o Cuenta de Automation el propio asistente nos las permitirá crear (Paso 4 en la imagen inferior).

Seguidamente, configuraremos los parámetros de la programación del Encendido y Apagado, en el cuadro de texto llamado Target ResourceGroup Names. Escribiremos los nombres de los grupos de recursos, separados por el símbolo (;), que contienen las máquinas virtuales que queremos apagar y encender.

Si queremos apagar todas las máquinas virtuales de todos nuestros grupos de recursos escribiremos el símbolo de (*).

En el cuadro de texto llamado VM Exclude List, escribiremos los nombres de todas las máquinas virtuales que queremos excluir del apagado, también separaremos cada uno de los nombres que queramos excluir con el símbolo (;).

Finalizaremos la configuración, estableciendo la hora de encendido y apagado de nuestras máquinas virtuales (Paso 7 en la imagen inferior).

Una vez finalizadas todas nuestras configuraciones, presionaremos el botón Aceptar para aplicar las configuraciones volver a la sección anterior.

Podemos crear un acceso directo a nuestro panel de configuración seleccionado el check box llamado Anclar al Panel y, seguidamente, pulsaremos el botón Crear para lanzar el proceso de creación de la programación de Encendido/Apagado de nuestras máquinas virtuales.

domingo, 9 de julio de 2017

Windows Server: Listar carpetas compartidas con sus permisos a un archivo CSV.

Seguro que todos, en alguna ocasión habréis tenido que comprobar, que los permisos de acceso que tiene configurados un árbol de carpetas de un servidor de ficheros están correctamente definidos.

Esta tarea, casi en el 100% de las veces se tiene que realizar, porque dicho árbol de carpetas no lo hemos creado nosotros mismos y queremos estar totalmente seguros que nuestro predecesor ha realizado correctamente su trabajo.

Esta tarea, casi en el 100% de las veces se tiene que realizar, porque dicho árbol de carpetas no lo hemos creado nosotros mismos y queremos estar totalmente seguros que nuestro predecesor ha realizado correctamente su trabajo.

La manera más sencilla de poder comprobar los permisos de acceso que tiene cada carpeta que es compartida en nuestros servidores de ficheros, es listar el árbol entero a un archivo de texto.

Finalizada la ejecución del comando encontraremos en la raíz de nuestro disco c:\, el archivo ntfs_permisos_folder.csv. En su interior, tendremos nuestro lista de carpetas con sus permisos de seguridad para cada usuario.

Espero os sea de utilidad.

También, encontrareis en nuestro canal de YouTube, el vídeo tutorial donde realizamos un listado de todas las carpetas compartidas junto con sus permisos a un archivo CSV.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

https://www.youtube.com/c/pantallazoses

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Para realizar esta operación, usaremos el comando que mostramos a continuación. En él, sustituiremos la carpeta c:\DATOS por el nombre de nuestra carpeta del servidor de ficheros.

Get-Childitem -path "C:\datos" -recurse | Where-Object {$_.PSIsContainer} | Get-ACL| Select-Object Path -ExpandProperty Access | Export-CSV "C:\ntfs_permisos_folder.csv" -NoTypeInformation

"Path","FileSystemRights","AccessControlType","IdentityReference","IsInherited","InheritanceFlags","PropagationFlags"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\COMUN","FullControl","Allow","Todos","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\COMUN","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\COMUN","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\COMUN","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo01","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo01","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo01","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo01","FullControl","Allow","DOM\Grupo01","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo02","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo02","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo02","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo02","FullControl","Allow","DOM\Grupo02","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo03","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo03","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo03","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Grupo03","FullControl","Allow","DOM\Grupo03","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","FullControl","Allow","NT AUTHORITY\SYSTEM","True","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","FullControl","Allow","BUILTIN\Administradores","True","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","ReadAndExecute, Synchronize","Allow","BUILTIN\Usuarios","True","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","AppendData","Allow","BUILTIN\Usuarios","True","ContainerInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","CreateFiles","Allow","BUILTIN\Usuarios","True","ContainerInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios","268435456","Allow","CREATOR OWNER","True","ContainerInherit, ObjectInherit","InheritOnly"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario01","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario01","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario01","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario01","FullControl","Allow","DOM\Usuario01","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario02","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario02","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario02","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario02","FullControl","Allow","DOM\usuario02","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario03","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario03","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario03","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario03","FullControl","Allow","DOM\usuario03","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario04","FullControl","Allow","NT AUTHORITY\SYSTEM","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario04","FullControl","Allow","BUILTIN\Administradores","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario04","FullControl","Allow","DOM\Administrador","False","ContainerInherit, ObjectInherit","None"

"Microsoft.PowerShell.Core\FileSystem::C:\datos\Usuarios\Usuario04","FullControl","Allow","DOM\usuario04","False","ContainerInherit, ObjectInherit","None"

Finalizada la ejecución del comando encontraremos en la raíz de nuestro disco c:\, el archivo ntfs_permisos_folder.csv. En su interior, tendremos nuestro lista de carpetas con sus permisos de seguridad para cada usuario.

Espero os sea de utilidad.

Enlaces relacionados

miércoles, 28 de junio de 2017

Windows server 2003: Transferir tareas programadas a 2008 o 2012.

En el laboratorio de hoy, vamos a importar múltiples tareas programadas que se encuentran configuradas en un servidor Microsoft Windows Server 2003 a otro servidor más moderno que tenga instalado, por ejemplo, un Windows Server 2008 o 2012.

Para realizar la importación usaremos el comando llamado schtasks. A continuación detallamos alguna s de sus opciones.

C:\schtasks /Query /?

SCHTASKS /Query [/S sistema [/U nombreusuario [/P contraseña]]]

[/FO formato] [/NH] [/V] [/?]

Descripción:

Habilita a un administrador a mostrar las tareas programadas

en el sistema local o remoto.

Lista de parámetros:

/S sistema Especifica el sistema remoto al que conectarse.

/U nombreusuario Especifica el contexto de usuario

en el que el comando se debe ejecutar.

/P [contraseña] Especifica la contarseña para el usuario

contexto de usuario dado. Pide entrada si se omite.

/FO formato Especifica el formato de la salida.

Valores válidos: TABLE, LIST, CSV.

/NH Especifica que no se debe mostrar el encabezado

en el resultado. Esto sólo es

válido con los formatos TABLE y CSV.

/V Muestra resultado detallado de tareas.

/? Muestra este mensaje de ayuda.

Ejemplos:

SCHTASKS /Query

SCHTASKS /Query /?

SCHTASKS /Query /S sistema /U usuario /P contraseña

SCHTASKS /Query /FO LIST /V /S sistema /U usuario /P contraseña

SCHTASKS /Query /FO TABLE /NH /V

martes, 13 de junio de 2017

Microsoft Azure: Limitar el acceso por RDP. - Parte 1

Microsoft Azure, es una agrupación de servicios integrados en la nube de Microsoft, que los profesionales de IT pueden usar para crear, implementar y administrar aplicaciones.

Hemos dividido este laboratorio en dos partes individuales a las que podéis acceder usando los enlaces del indice que mostramos a continuación:

Cuando creamos nuevas máquinas virtuales en nuestro panel de Microsoft Azure, tendremos acceso a ellas usando una conexión Remote Desktop Protocol o RDP. Por defecto, el acceso Remote Desktop Protocol a nuestras máquinas virtuales está abierto a todo el mundo desde Internet, habiendo de usar unas credenciales de acceso validas para acceder al escritorio de nuestras máquinas virtuales.

En el laboratorio de hoy, limitaremos el acceso por Remote Desktop Protocol a nuestras máquinas virtuales alojadas en Azure, para que solo puedan establecer conexión a ellas desde equipos que se encuentren dentro de nuestra LAN.

En primer lugar, abriremos una nueva ventana del panel de configuración de Microsoft Azure. En el menú lateral izquierdo de la consola seleccionaremos la opción Dashboard, en ella, podremos elegir la máquina virtual a la que queremos a limitar el acceso usando RDP, en nuestro laboratorio se trata de un equipo llamado SRV.

Hemos dividido este laboratorio en dos partes individuales a las que podéis acceder usando los enlaces del indice que mostramos a continuación:

- Microsoft Azure: Limitar el acceso por RDP. - Parte 1

- Microsoft Azure: Limitar el acceso por RDP. - Parte 2

Cuando creamos nuevas máquinas virtuales en nuestro panel de Microsoft Azure, tendremos acceso a ellas usando una conexión Remote Desktop Protocol o RDP. Por defecto, el acceso Remote Desktop Protocol a nuestras máquinas virtuales está abierto a todo el mundo desde Internet, habiendo de usar unas credenciales de acceso validas para acceder al escritorio de nuestras máquinas virtuales.

En el laboratorio de hoy, limitaremos el acceso por Remote Desktop Protocol a nuestras máquinas virtuales alojadas en Azure, para que solo puedan establecer conexión a ellas desde equipos que se encuentren dentro de nuestra LAN.

En primer lugar, abriremos una nueva ventana del panel de configuración de Microsoft Azure. En el menú lateral izquierdo de la consola seleccionaremos la opción Dashboard, en ella, podremos elegir la máquina virtual a la que queremos a limitar el acceso usando RDP, en nuestro laboratorio se trata de un equipo llamado SRV.

Microsoft Azure: Limitar el acceso por RDP. - Parte 2

Hemos dividido este laboratorio en dos partes individuales a las que podéis acceder usando los enlaces del indice que mostramos a continuación:

Una vez aparezca la sección llamada Inbound security rules, podremos ver las reglas de seguridad entrantes que tiene nuestro equipo configuradas por defecto.

Podremos ver, que solo existe una única regla de seguridad entrante llamada por defecto Default-allow-rdp. En ella, se permite el acceso desde cualquier sitio usando el servicio de RDP.

Añadiremos una nueva regla usando los parámetros siguientes:

Podremos ver, que solo existe una única regla de seguridad entrante llamada por defecto Default-allow-rdp. En ella, se permite el acceso desde cualquier sitio usando el servicio de RDP.

Añadiremos una nueva regla usando los parámetros siguientes:

- Name: Usaremos un nombre descriptivo para nuestra nueva regla de seguridad entrante.

- Priority: Estableceremos la prioridad de nuestra regla de seguridad entrante, las reglas se controlan por orden de prioridad. Una vez que se aplica una regla, no se van probar más reglas.

- Source: Seleccionaremos la opción CIDR block.

- Source IP address range: Introduciremos la dirección IP de la WAN de nuestra red local.

- Protocol: Protocolo para coincidir con la regla. En nuestro laboratorio sera Any.

- Source port range: Intervalo del puerto de origen que coincide con la regla. En nuestro laboratorio será *.

- Destination: Destino de nuestra regla.

- Destination port range: Rango del puerto de destino para que coincida con la regla. En nuestro laboratorio sera 3389.

- Action: Allow

Configurados todos los parámetros, pulsaremos el botón OK para guardar y aplicar loa cambios.

domingo, 11 de junio de 2017

Windows Server 2012: Migrar Ámbito de DHCP.

En el laboratorio de hoy vamos a migrar un Ámbito de DHCP, que tenemos configurado en un servidor de nuestra infraestructura de red, a otro servidor distinto.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que migrar el Ámbito de un servidor de DHCP instalado y configurado en un sistema operativo Microsoft Windows 2012 R2 a otro.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Netsh es una utilidad de línea de comandos que nos permitirá, ya sea de forma local o remotamente, mostrar o modificar la configuración de red de un equipo. Con Netsh también podremos usar scripts, que nos permitirán ejecutar un grupo de comandos en un equipo específico.

Pero, una de las posibilidades más interesantes de Netsh es, poder guardar nuestra configuración en un archivo de texto para poder hacer copia de seguridad de nuestras configuraciones o para poder configurar otros servidores.

También, podéis acceder al canal de YouTube de Pantallazos.es, donde encontrareis el vídeo tutorial en el que migrar el Ámbito de un servidor de DHCP instalado y configurado en un sistema operativo Microsoft Windows 2012 R2 a otro.

Podéis acceder y suscribiros al canal de Youtube de Pantallazos.es en el enlace que mostramos a continuación:

Netsh es una utilidad de línea de comandos que nos permitirá, ya sea de forma local o remotamente, mostrar o modificar la configuración de red de un equipo. Con Netsh también podremos usar scripts, que nos permitirán ejecutar un grupo de comandos en un equipo específico.

Pero, una de las posibilidades más interesantes de Netsh es, poder guardar nuestra configuración en un archivo de texto para poder hacer copia de seguridad de nuestras configuraciones o para poder configurar otros servidores.

En primer lugar, accederemos al servidor de DHCP origen y abriremos una nueva ventana de símbolo del sistema como administrador. Seguidamente, iniciaremos la exportación de toda la configuración de nuestro Ámbito de DHCP desde el servidor Origen

El comando que mostramos a continuación, nos servirá para exportar toda la información de nuestro servidor de DHCP a un archivo de texto que se almacenará en la unidad c:\ y, en nuestro laboratorio se llamará, EXP-DHCP.txt

El comando que mostramos a continuación, nos servirá para exportar toda la información de nuestro servidor de DHCP a un archivo de texto que se almacenará en la unidad c:\ y, en nuestro laboratorio se llamará, EXP-DHCP.txt

Netsh DHCP server export c:\EXP-DHCP.txt all

El siguiente comando, eliminará el antiguo servidor DHCP con el nombre DNS SRVDC.DOM.LOCAL y la dirección IP 192.168.5.10, de la lista de servidores autorizados en Active Directory.

Netsh DHCP delete server [NOMBRE_DNS_SERVIDOR_DHCP] [DIRECCIÓN_IP_SERVIDOR_DHCP]

En nuestro laboratorio, la construcción final del comando será la que mostramos a continuación:

El siguiente comando, eliminará el antiguo servidor DHCP con el nombre DNS SRVDC.DOM.LOCAL y la dirección IP 192.168.5.10, de la lista de servidores autorizados en Active Directory.

Netsh DHCP delete server [NOMBRE_DNS_SERVIDOR_DHCP] [DIRECCIÓN_IP_SERVIDOR_DHCP]

En nuestro laboratorio, la construcción final del comando será la que mostramos a continuación:

Netsh DHCP delete server SRVDC.DOM.LOCAL 192.168.5.10

En ningún momento, se eliminará la información de la configuración del ámbito de nuestro servidor de DHCP de origen.

miércoles, 7 de junio de 2017

Windows 2012: Activar Servicio de DHCP.

Hemos dividido el proceso de instalación, configuración y activación de nuestro servicio de DHCP en un servidor Windows 2012 R2 en distintos artículos, a los que podéis acceder usando el índice que mostramos a continuación:

Después de este último paso, ya tenemos configurado nuestro nuevo servidor de DHCP, pero tenemos el ámbito desactivado. Tendremos que activar el nuevo ámbito de DHCP, pero previamente deberemos desactivar el ámbito de nuestro antiguo servidor de DHCP.

Suscribirse a:

Entradas (Atom)