En el laboratorio de hoy crearemos una relación de confianza de Bosque transitiva y bidireccional entre dos dominios de Active Directory.

Hemos dividido este documento en tres partes que podréis acceder a ellas haciendo uso del indice siguiente.

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 01

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 02

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 03

Hemos dividido este documento en tres partes que podréis acceder a ellas haciendo uso del indice siguiente.

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 01

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 02

Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 03

Cuando realizamos una confianza entre bosques a partir de Windows 2000 Server, estamos hablando que pueden ser relaciones transitivas y bidireccionales, esto indica que los dominios que forman parte de una relación de confianza son dominios de confianza.

Un controlador de dominio que ejecute Windows Server puede autenticar a usuarios y aplicaciones que usen los protocolos:

Haciendo uso del protocolo Kerberos, el cliente obtendrá un ticket desde un controlador del dominio de su cuenta para presentar en el servidor de dominio de confianza y así proceder a su autenticación. Este ticket es emitido por un intermediario en el que confían tanto el cliente como el servidor.

Cuando usamos la autenticación mediante NTLM, el servidor del que depende dicho recurso compartido, tendrá que ponerse en contacto con un controlador de dominio en el propio dominio de la cuenta cliente, para poder comprobar que las credenciales de dicha cuenta sean unas credenciales validas.

Confianza Externa.

Transitividad:

Confianza de dominio Kerberos.

Transitividad:

Confianza de bosque.

Transitividad:

Confianza Directa.

Transitividad:

Únicamente los miembros del grupo Admins. del dominio pueden crear y administrar relaciones de confianza.

Un controlador de dominio que ejecute Windows Server puede autenticar a usuarios y aplicaciones que usen los protocolos:

- Kerberos.

- NTLM.

- Windows 2000.

- Windows XP Professional.

- Windows 7.

- Windows 8, 8.1.

- Windows Server 2003.

- Windows Server 2008.

- Windows Server 2012.

Haciendo uso del protocolo Kerberos, el cliente obtendrá un ticket desde un controlador del dominio de su cuenta para presentar en el servidor de dominio de confianza y así proceder a su autenticación. Este ticket es emitido por un intermediario en el que confían tanto el cliente como el servidor.

Cuando usamos la autenticación mediante NTLM, el servidor del que depende dicho recurso compartido, tendrá que ponerse en contacto con un controlador de dominio en el propio dominio de la cuenta cliente, para poder comprobar que las credenciales de dicha cuenta sean unas credenciales validas.

Confianza Externa.

Transitividad:

- No transitiva.

- Unidireccional.

- Bidireccional.

Confianza de dominio Kerberos.

Transitividad:

- Transitiva.

- No transitiva.

- Unidireccional.

- Bidireccional.

Confianza de bosque.

Transitividad:

- Transitiva.

- Unidireccional.

- Bidireccional.

Confianza Directa.

Transitividad:

- Transitiva.

- Unidireccional.

- Bidireccional.

Únicamente los miembros del grupo Admins. del dominio pueden crear y administrar relaciones de confianza.

En nuestro laboratorio disponemos de dos dominios de Active Directory, DOM1.LOCAL y DOM2.LOCAL.

Antes de realizar ninguna acción o configuración, comprobaremos el estado actual de los dos dominios de nuestro laboratorio.

Seleccionaremos un recurso de cualquiera de los servidores del nuestro dominio. Si quisiéramos dar permisos de seguridad sobre dicho recurso, solo nos permitiria asignar permisos a usuarios del propio dominio al que pertenece el servidor del recurso, pongamos un ejemplo.

Seleccionaremos un recurso de cualquiera de los servidores del nuestro dominio. Si quisiéramos dar permisos de seguridad sobre dicho recurso, solo nos permitiria asignar permisos a usuarios del propio dominio al que pertenece el servidor del recurso, pongamos un ejemplo.

Editaremos un recurso que hemos creado y hemos llamado RECURSO, en nuestro laboratorio se trata de una carpeta compartida, la seleccionaremos y con el botón derecho del ratón desplegaremos el menú y seleccionaremos la opción Propiedades.

En la sección Seguridad de la ventana de propiedades de nuestro recurso, buscaremos y presionaremos el botón Editar.

Esto nos abrirá la ventana de Permisos de Recurso. Usando el botón Agregar nos abrirá la ventana llamada Seleccionar Usuarios, Equipos, Cuentas de servicio o Grupos dónde podremos escoger los Usuarios, Equipos, Cuentas de servicio o Grupos a los que podemos dar permisos.

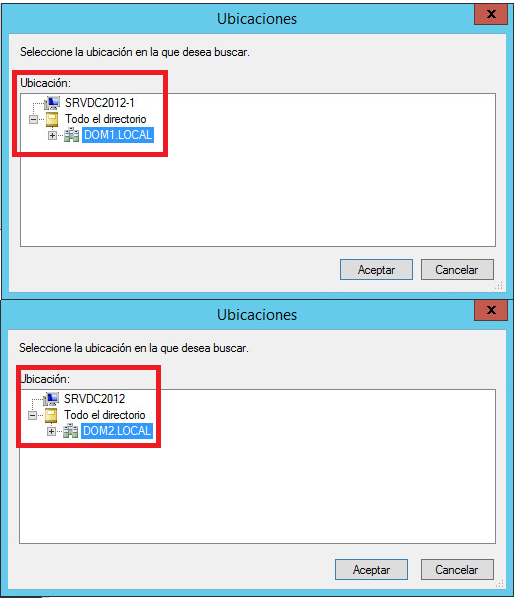

En la ventana Seleccionar Usuarios, Equipos, Cuentas de servicio o Grupos usaremos el botón Ubicaciones para poder ver a que dominio pertenecerán las cuentas de Usuarios, Equipos, Cuentas de servicio o Grupos que nos permitirá asignar permisos sobre el recurso.

Comprobaremos que solo podemos seleccionar las Cuentas Usuarios, Equipos, Cuentas de servicio o Grupos del propio dominio de Active Directory al que pertenece el servidor que está sirviendo el recurso.

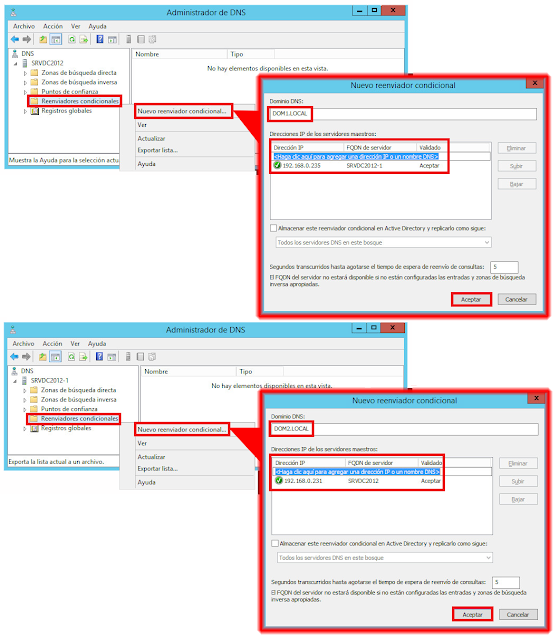

Empezaremos el proceso de creación de una nueva relación de confianza, creando en nuestros servidores de DNS un nuevo reenviador condicional.

Abriremos el Administrador de DNS en uno de los dos dominios. En el árbol lateral izquierdo buscaremos la rama Reenviadores condicionales y la seleccionaremos con el botón derecho del ratón para desplegar el menú. En el menú desplegable seleccionaremos la opción Nuevo reenviador condicional.

En la ventana Nuevo reenviador condicional, rellenaremos el cuadro de texto llamado Dominio DNS con el nombre del otro dominio que queramos relacionar, rellenaremos también los nombres de los servidores Maestros del dominio del dominio contrario.

Esta operación la deberemos realizar en todos los servidores Domain Name System de todos los dominios de nuestra relación de confianza.

Abriremos el Administrador de DNS en uno de los dos dominios. En el árbol lateral izquierdo buscaremos la rama Reenviadores condicionales y la seleccionaremos con el botón derecho del ratón para desplegar el menú. En el menú desplegable seleccionaremos la opción Nuevo reenviador condicional.

En la ventana Nuevo reenviador condicional, rellenaremos el cuadro de texto llamado Dominio DNS con el nombre del otro dominio que queramos relacionar, rellenaremos también los nombres de los servidores Maestros del dominio del dominio contrario.

Esta operación la deberemos realizar en todos los servidores Domain Name System de todos los dominios de nuestra relación de confianza.

Cuando terminemos esta parte de la configuración, en nuestros Administradores de DNS tenemos que tener algo parecido a la imagen siguiente.

Podéis continuar leyendo el documento en Windows 2012 R2 - Cómo crear una relación de confianza entre dominios de Active Directory - Parte 02

Enlaces relacionados

Renombrar un Dominio de Active Directory - Parte 01.

Parte 1 Preparativos de Active Directory y Exchange 2010.

Ubicar la base de datos del servidor Exchange 2010.Parte 6 Configurar Outlook Anywhere.

Parte 7 Configurar Certificado de Microsoft Exchange 2013.

Cómo listar objetos de Active Directory a un archivo CSV.

Parte 8 Transferencia de los buzones de la base de datos de Exchange.

Cómo limpiar un DC irrecuperable usando las herramientas GUI

Ubicar la base de datos del servidor Exchange 2010.Parte 6 Configurar Outlook Anywhere.

Parte 7 Configurar Certificado de Microsoft Exchange 2013.

Cómo listar objetos de Active Directory a un archivo CSV.

Parte 8 Transferencia de los buzones de la base de datos de Exchange.

Cómo limpiar un DC irrecuperable usando las herramientas GUI

No hay comentarios:

Publicar un comentario