Equipos de NIC o NIC Teaming, es el nombre de una de las nuevas características que incluye con Microsoft Windows Server 2012 que nos permitirá unir varios adaptadores de red y usarlos como si fueran uno solo, de este modo podemos incrementar la velocidad de la conexión de nuestro servidor y a la vez redundar la conexión de red.

Antiguamente, para poder formar un NIC Teaming se requería un software creado por parte del fabricante de los adaptadores de red, que ademas de ser propietario, también era imprescindible que todos los adaptadores fueran del mismo modelo y marca.

La combinación de múltiples tarjetas de red nos servirá para dos propósitos:

- Asegurar alta disponibilidad (tolerancia a fallos), en caso de tener problemas con uno de los adaptadores de red, latiguillos o Switches el otro adaptador soportará la carga de trabajo.

- Permite la agregación de ancho de banda entre los múltiples adaptadores de red que componen el equipo NIC.

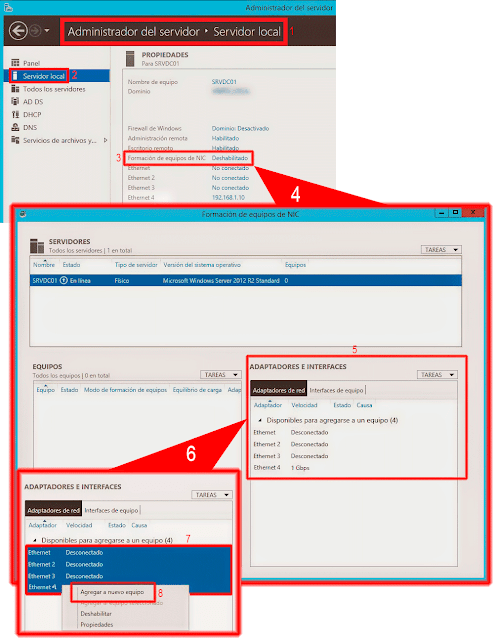

Para crear un nuevo equipo de NIC, en primer lugar abriremos una nueva ventana del Administrador del servidor de Microsoft Windows Server 2012, en el menú lateral izquierdo de la consola buscaremos la opción llamada Servidor local y la seleccionaremos.

En las opciones que aparecerán en la parte central de la pantalla, buscaremos la opción llamada Formación de equipos de NIC, el valor por defecto será Deshabilitado, presionaremos con el botón izquierdo de nuestro ratón encima de la palabra Deshabilitado.

Aparecerá una nueva ventana denominada Formación de equipos de NIC, en la parte inferior derecha de la nueva ventana podremos ver un apartado denominado, Adaptadores e interfaces. En él aparecerán todos los adaptadores de los que disponemos instalados en nuestro servidor para formar poder un nuevo NIC team.

Seleccionamos los adaptadores que queramos que formen parte del nuevo Equipo de tarjetas de red y, seguidamente pulsaremos el botón derecho de nuestro ratón para desplegar el menú. En el menú desplegable seleccionaremos la opción Agregar a nuevo equipo.