En el laboratorio de hoy seguiremos paso a paso, el muy temido por muchos, procedimiento de asumir las funciones Flexible Single Master Operation o FSMO de un controlador de dominio de Active Directory que se encuentra en fallo y que es irrecuperable, para posteriormente poder limpiar el Directorio Activo.

Cuando queremos deshacernos de un controlador de dominio, lo mejor es despromocionar el servidor para después poder eliminarlo del dominio y así finalizar apagando dicho servidor, pero la realidad es, que en ocasiones esto no es tan fácil, ya que el servidor puede haber fallado y no es posible una reparación del mismo o simplemente alguna persona, con falta de conocimientos, ha apagado el servidor sin realizar el procedimiento de despromoción y lo ha tirado a la basura.

En nuestro dominio de ejemplo, tendremos dos controladores de dominio, uno con Windows 2008 y otro con Windows 2012. El controlador que tiene instalado Windows 2012 tiene todas las funciones Flexible Single Master Operation y es el servidor que hemos apagado, para simular que ha desaparecido o fallado.

En primer lugar, desde el único Controlador de Dominio que tenemos activo, el servidor Windows 2008, comprobaremos cuantos controladores de dominio tenemos en nuestro Active Directory, usando el comando siguiente.

netdom query DC

Comprobaremos, que efectivamente, tenemos dos. Recordemos que hemos apagado el servidor llamado SRV2012, si fuéramos al visor de sucesos del servidor W2008-TS, nos encontraremos con multitud de errores de replica y demás.

Haciendo uso del comando siguiente

netdom query fsmo

Comprobaremos, que controlador de dominio que tiene las funciones Flexible Single Master Operation en nuestro Active Directory, por desgracia para nosotros, es el Domain Controller que tenemos en fallo el que ostenta las cinco funciones.

Maestro de nombres de dominio

Maestro de RID

Emulador de PDC

Maestro de infraestructura

Nos pondremos manos a la obra, en primer lugar hemos de asignar las funciones Flexible Single Master Operation o FSMO al único controlador de dominio que tenemos en producción, para ello usaremos el comando ntdsutil.

En una consola de linea de comandos y haciendo uso del comando siguiente.

C:\ntdsutil

Seleccionaremos el servidor llamado W2008-TS para asignarle las funciones. Para ello escribiremos las siguientes respuestas.

ntdsutil: roles

fsmo maintenance: connections

server connections: connect to server w2008-ts

Binding to w2008-ts...

Connected to w2008-ts using credentials of locally logged on user.

server connections: q

fsmo maintenance:

Las respuestas están marcadas en negrita.

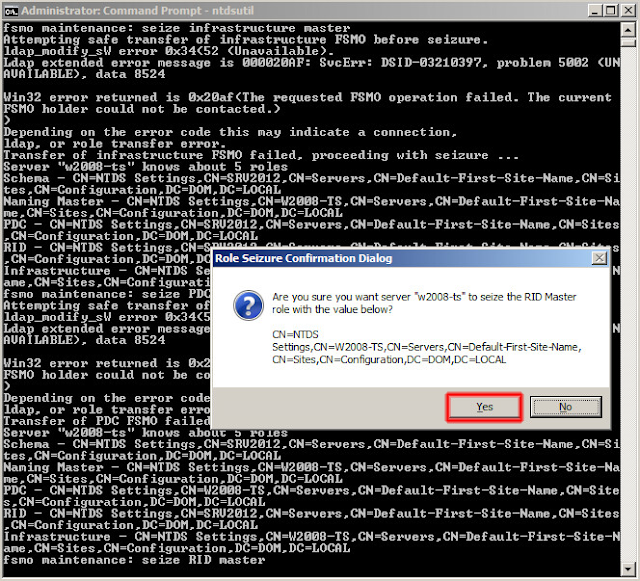

Llegados a este punto, y habiendo seleccionado el servidor que debe tener las funciones FSMO, procederemos a la asignación, usaremos el comando SEIZE, que sirve para apoderarse de la función en cuestión.

Los nombres de cada una de las funciones Flexible Single Master Operation que usaremos durante la operación serán.

PDC

RID master

schema master

naming master

infrastructure master

Podemos empezar por el que queramos, nosotros lo haremos por la función de Maestro de nombres de dominio y escribiremos lo siguiente.

seize naming master

Al pulsar la tecla enter, nos aparecerá una ventana de confirmación de que, nos queremos apoderar de la función de Maestro de nombres de dominio, presionaremos el botón Yes para proceder.

Aplicara los cambios y nos mostrará de nuevo fsmo maintenace:

Si ejecutamos el comando siguiente, desde otra ventana de línea de comandos.

netdom query fsmo

Podremos comprobar que la función de Maestro de nombres de dominio ahora la ostenta el controlador de dominio llamado W2008-TS.

Seguidamente, escribiremos la línea siguiente, para apoderarnos de la función de Maestro de Infraestructura.

seize infrastructure master

Al pulsar la tecla enter, nos aparecerá de nuevo, una ventana de confirmación, avisándonos que queremos apoderarnos de la función de Maestro de Infraestructura, pulsaremos de nuevo el botón Yes para realizar el cambio.

Aplicara los cambios y nos mostrará nuevamente fsmo maintenace:

Comprobaremos que la acción se ha completado correctamente, ejecutando el comando siguiente.

netdom query fsmo

La función de Maestro de Infraestructura ahora la ostenta nuestro servidor productivo W2008-TS.

Continuaremos apoderándonos de las funciones que nos faltan, en este caso le tocará a la función Emulador de PDC, para ello, debemos escribir lo siguiente.

seize PDC

Al pulsar la tecla intro, nos volverá a aparecer la ya conocida ventana de confirmación, de que nos queremos apoderar, en este caso, de la función Emulador de PDC, presionaremos de nuevo el botón Yes como en los casos anteriores y nos apoderarnos de la misma.

Aplicara los cambios y nos mostrará de nuevo fsmo maintenace:

Ejecutaremos una vez más, el comando.

netdom query fsmo

La función de Emulador de PDC ya la ostentará nuestro servidor productivo.

Solo nos quedan dos funciones a asumir.

Maestro de esquema.

Maestro de RID.

Así pues, vamos a apoderarnos de la función Maestro de RID, para ello escribiremos, como en los casos anteriores.

seize RID master

Al pulsar la tecla enter, sorpresa!!!, aparecerá la ya ultra conocida ventana de confirmación, en este caso nos queremos apoderar de la función Maestro de RID, presionaremos de nuevo el botón Yes como siempre y tomamos posesión de la función.

Aplicara los cambios y nos mostrará de nuevo fsmo maintenace:

Ejecutaremos una vez más el comando

netdom query fsmo

La función Maestro de RID ya no será de SRV2012, la ostentará nuestro servidor productivo W2008-TS.

Para finalizar, debemos tomar posesión de la función Maestro de esquema, para ello, escribiremos .

seize schema master

Por última vez, nos aparecerá la ventana de confirmación, presionaremos de nuevo el botón Yes y nos apoderarnos de la función Maestro de esquema.

Aplicara los cambios y nos mostrará de nuevo fsmo maintenace:

Ejecutaremos por última vez, el comando siguiente.

netdom query fsmo

La función Maestro de esquema y todas las demás las debe ostentar nuestro servidor productivo llamado W2008-TS, con esto hemos terminado la asignación de funciones.

Escribiremos

fsmo maintenance: q

ntdsutil: q

para salir de ntdsutil

Habiendo realizado todos los pasos anteriores, estamos a la mitad de nuestro trabajo, todavía tenemos el controlador de dominio SRV2012 en la lista de las cuentas en el dominio, debemos limpiarlo también.

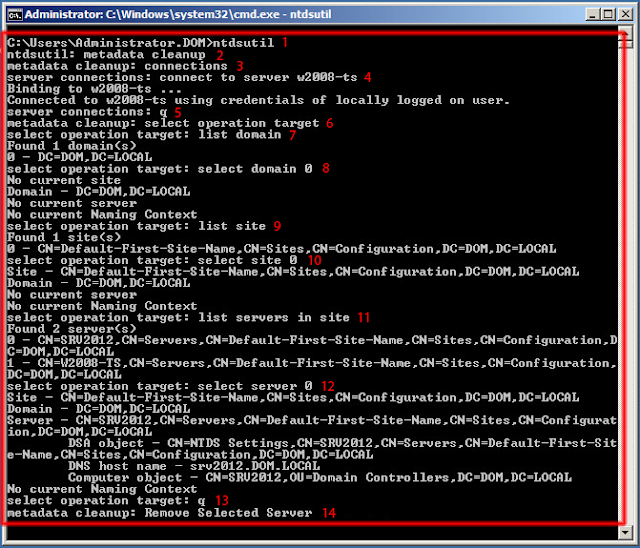

Para ello, usaremos otra vez el comando ntdsutil de la siguiente manera, las respuestas en nuestro entorno de pruebas están marcadas en negrita, estas son un ejemplo que cada uno tiene que adaptar a su entorno.

La idea general es que primero debemos seleccionar el servidor que deseamos eliminar y después ejecutar el comando para que este sea eliminado.

C:\ntdsutil

ntdsutil: metadata cleanup

metadata cleanup: connections

server connections: connect to server w2008-ts

Binding to w2008-ts...

Connected to w2008-ts using credentials of locally logged on user.

server connections: q

En este momento hemos conectado con el servidor que tenemos en producción, solo tenemos que modificar el nombre del servidor para adecuar la secuencia de comandos anterior a vuestro entorno, en mí ejemplo es el DC se llama w2008-ts, lo debemos sustituir por el nombre del controlador de dominio que tengáis productivo, continuemos con el proceso.

metadata cleanup: select operation target

select operation target: list domain

Found 1 domain(s)

0 - DC=DOM,DC=LOCAL

select operation target: select domain 0

No current site

Domain - DC=DOM,DC=LOCAL

No current server

No current Naming Context

Superado este paso, ya hemos seleccionado el dominio de Active Directory de nuestra organización, en éste paso, deberéis seleccionar vuestro propio dominio.

select operation target: list site

Found 1 site(s)

0 - CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

select operation target: select site 0

Site - CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

Domain - DC=DOM,DC=LOCAL

No current server

No current Naming Context

Después de los pasos anteriores, tendremos seleccionado el Site.

select operation target: list servers in site

Found 2 server(s)

0 - CN=SRV2012,CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

1 - CN=W2008-TS,CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

select operation target: select server 0

Site - CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

Domain - DC=DOM,DC=LOCAL

Server - CN=SRV2012,CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

DSA object - CN=NTDS Settings,CN=SRV2012,CN=Default-First-Site-Name, CN=sites,CN=Configuration,DC=DOM,DC=LOCAL

DNS host name - srv2012.dom.local

Computer object - CN=SRV2012,OU=Domain Controllers,DC=DOM,DC=LOCAL

No current Naming Context

Finalmente, después de todo lo anterior, tendremos seleccionado el servidor que queremos eliminar, en nuestro ejemplo se llama SRV2012.DOM.LOCAL.

Salimos con q

select operation target: q

Seguidamente, eliminamos el servidor que se encuentra en fallo, con el comando siguiente.

metadata cleanup: Remove Selected Server

Nos aparecerá una ventana, donde deberemos confirmar que queremos eliminar el servidor en cuestión. Presionaremos el botón Yes para eliminar definitivamente el servidor.

Aplicara los cambios y nos mostrará de nuevo metadata cleanup:

Ejecutaremos de nuevo, el comando siguiente.

netdom query DC

Para confirmar que el Controlador de dominio que se encuentra en fallo, ha desaparecido de la lista de cuentas de controladores de dominio de nuestro Active Directory.

Cuando estemos seguros que todo es correcto, escribiremos.

metadata cleanup: q

ntdsutil: q

Para salir y finalizar.

Si accedemos a la Unidad Organizativa Domain Controllers, en la ventana usuarios y Equipos de Active Directory, comprobaremos también, que no hay rastro del controlador de dominio que ha fallado.

Espeto os sea de utilidad.

No sabes cómo me alegra leer tu comentario, es una inyección directa de ánimo para continuar escribiendo en éste blog. Muchísimas gracias por leer mis post. Un saludo.

ResponderEliminarMuchas gracias, me encontraba con una situación similar y este gran aporte me ayudo a solucionarlo !! Saludos

ResponderEliminarMuchísimas gracias a ti por leer mi blog!!!!!

EliminarMuchas gracias por este articulo. Sin duda alguna es una clara referencia de como proceder en una delicada situacion como AD clean up. 100% recomendable!! Excelente trabajo.

ResponderEliminarMuchas gracias por tus palabras!!!

EliminarExcelente explicación, solo que mi caso es el siguiente y me podrías orientar, Tengo 5 controladores de dominio remotos, el principal que es el primario y el secundario están operando bien, pero los otros tres perdieron la conexión y replica necesito removerlos. La pregunta es cojo cada uno de esto y voy trasladando todos sus fsmo al secundario y voy removiendo uno a uno o como lo hago. Gracias por tu recomendación. Un abrazo

ResponderEliminarCon netdom query fsmo sabrás que controladores tienen roles y cuáles no. Si uno de los que pretendes eliminar tiene uno o más roles tendrás que hacer un seize del rol en cuestión cuando los tres DC que quieres eliminar no controlen ningún rol y los 5 roles fsmo dependan de alguno de los dos DC operativos, puedes empezar la eliminación de los DC caídos. Gracias por leer pantallazos.es

EliminarHola al intentar eliminar el controlador del dominio me muestra este error

EliminarError: The connected server will not remove its own metadata

Buenos días Wiliam Ricardo,

EliminarCreo que has seleccionado el servidor que se encuentra en producción y funcionando, en lugar de seleccionar el servidor que se encuentra en fallo.

Un saludo

En mi caso el DC primario se llama ZEUS es el que tiene el FSMO y es el DNS primario, el segundo DC es Andromeda no tiene FSMO y es el DNS secundario, Andromeda dejo de fucnionar y replicar has mas de un mes necesito restablecer los servicios la pregubta es tengo que elimnar este DC? y desde que parte arrancaria ya que no el el DC Primario y no necsito hacer Seize. Gracias por tu ayuda

EliminarHola Listo ya pude elimnar el controlador de dominio que estaba por fuera ahora necesito me refieras a como ingreso este servidor nuevamente como controlador de dominio. Gracias

EliminarBuenas tardes William,

EliminarEn el enlace que tienes a continuación encontraras toda la información que necesitas:

http://www.pantallazos.es/2016/11/active-directory-agregar-segundo-controlador-dominio-1.html

Recuerda que también tenemos un canal de Youtube al que puedes susbribirte!!!!!

Un saludo.

Hola, excelente articulo.

ResponderEliminarNosotros tenemos el siguiente problema:

Debido a que un servidor, en este caso un DC no aparecia en la consola de AV, aparece como Offline, sin mas logs.

Algo similar me habia ocurrido con la consola del SCCM, y tiene el mismo origen segun parece.

En nuestro caso actual, los 2 dcs tienen el mismo SID.

No obstante hicimos un netdom query fsmo y vimos lo siguiente:

C:\temp\PSTools>netdom query fsmo

Schema master *** Warning: role owner is a deleted DC: CN=NTDS Set

tings\0ADEL:9e6b5c81-0bbf-4e7b-b6a0-62e9495eebf5,CN=servidordc01,CN=Servers,CN=

DK2,CN=Sites,CN=Configuration,DC=xxx,DC=vce-mgmt,DC=local

Domain naming master servidordc01.xxx.vce-mgmt.local

PDC servidordc01.xxx.vce-mgmt.local

RID pool manager servidordc01.xxx.vce-mgmt.local

Infrastructure master servidordc01.xxx.vce-mgmt.local

He cambiado nombres por servidordc01 y xxx.

No soy un tio de Active Directory, pero me voy defendiendo, ahora bien, este tema me queda un poco complicado.

Alguna sugerencia??

Yo creo que añadiria un nuevo DC, tendria que despromocionar el dc02, hacer sysprep, promocionarlo otra vez,

Luego habria que reparar el tema del Schema Master, pero vamos, no tengo muy claro como proceder.

Gracias de antemano.

Buenos días Chueco,

EliminarEn primer lugar tengo que decirte que tu entorno está en grabes apuros, yo no probaría NADA en el entorno de producción, podrías perder todo el Directorio Activo.

Si lo tienes virtualizado, mejor crea un entorno paralelo restaurando las máquinas virtuales de la copia de seguridad, así podrás probar y confeccionar un plan de ataque.

Lo primero que tienes que saber es que no es una buena practica cambiar los nombres de tus DC, lo segundo es que no puedes clonar equipos sin modificar el SID, y menos si son un DC. Tampoco es bueno que realices un SYSPREP a un DC productivo fallará el Active Directory.

Yo intentaría traspasar todos los roles a uno de los DC, el que funcione. Seguidamente, realizas una limpieza a fondo del otro DC. El problema puede venir porque tienen el mismo SID, no se si el Metadata Cleanup eliminará los dos controladores de dominio.

Otra opción seria agregar un tercer DC a tu dominio y traspasar todos los roles a este, después tendríamos que limpiar los otros dos. El problema puede venir si no te permite agregar este tercer Domain Controler, o no puedes finalizar la transferencia correctamente las funciones FSMO de tu dominio.

Pero, lo dicho, todas las pruebas en laboratorio podrías perder todo el Directorio Activo. Por último, recomendarte que adquieras los libros de mi buen amigo Xavier Genestós del blog SYSADMIT, podrás ampliar tus conocimientos de AD, son súper prácticos.

http://www.sysadmit.com/p/vista-previa.html

Recuerda que también tenemos un canal de Youtube al que puedes suscríbete!!!!!

Un saludo y mucha suerte.

Con el rol de Schema Master yo intentaría hacer un seize de la función desde el controlador de dominio que mejor funcione. todas las pruebas en laboratorio.

EliminarUn saludo.

Hola,

Eliminarmuchisimas gracias por las sugenrencias y consejos.

Me monté un laboratorio con un par de DCs, para intentar reproducir lo mismo, llegue al punto de tenerlo igual, y probé el Seize, en principio decia algo de que fallaba, errores y demás (intentaré hacer otra respuesta con mas detalles, esta es postCEnaAlmuerzo Navideño y no tengo fuerzas).

Comprobé luego el rol de SchemaMaster habia sido transferido a otro Dc exitosamente.

Y luego fui pasandolo a otro, varias veces, no vi mas problemas.

Me queda el tema del SID.

Haré otro post.

Gracias por lo de los libros.

Hola,

Eliminarhe creado otra maquina, hice un sysprep, la agregue al dominio, igualé el nivel de parcheo y la promocioné.

El caso es que ahora si hago un psgetSID, el SID es el mismo que los 2 Domain Controllers.

Estoy dudando de si esto es lo normal, o algo raro pasa.

Lo hice 2 veces por si me hubiera olvidado de hacer el sysprep, pero no, adquiere el mismo SID que los otros 2 controladores de dominio.

Buenas tardes Chueco,

EliminarA diferencia de las los equipos que solo son de miembros de dominio, los DC comparten el mismo SID de máquina, pero tienen diferentes SID de objetos.

Por eso, no puedes comprobar el identificador SID de un DC usando PSGETSID. La forma correcta de verificar los SID en equipos Domain Controler es, por ejemplo usando Usuarios y equipos de Active Directory.

En el menú superior de Usuarios y equipos de Active Directory, desplegaremos el menú Ver y seleccionaremos la opción llamada Caracteristicas Avanzadas.

Seguidamente seleccionaremos cada uno de los DC con el botón derecho de nuestro ratón y en el menú usaremos la opción llamada Propiedades.

En la nueva ventana de las propiedades del servidor, accederemos a la sección llamada Editor de atributos, tienes que buscar el atributo objectSID.

Comprobarás que aparecerá el mismo SID que te aparece con PSGETSID más 4 digitos extra que serán distintos en cada uno de los controladores de dominio.

Disculpa si no me expliqué correctamente en mi respuesta anterior.

Saludos.

Di por sentado que me hablabas del SID de objeto de los DC.

EliminarHola,

ResponderEliminarsin duda fue fallo mío, y al hablarlo con compañeros di por hecho que no podian tener el SID de maquina los DCS.

Aún asi sigo con el problema de que la herramienta de Antivirus solo ve uno de los controladores, de ahi la confusion ya que el administrador de la consola de Antivirus me dijo que si 2 maquinas tienen el mismo SID de maquina seria un problema y solo veria 1.

Además del Schema Master "roto".

Verificaré no obstante el SID de objeto desde donde me indicaste.

De todas maneras el trabajo hecho en laboratorio y lo hablado no fue en vano, he podido reparar el tema del Schema Master, a falta de hacerlo en Producción.

Ahora bien, si el SCCM o el AV leen el SID de máquina para diferenciar 2 servidores, en el caso de los DCS, no sé que miran, el SID de objeto entonces.

Gracias de nuevo.

El SID de máquina y el objectSID son diferentes en los controladores de dominio.

EliminarSi tenemos un servidor con el SID S-1-5-21-99999999-9999999999-9999999999 y lo promocionamos a controlador de dominio. El objectSID de ese controlador dominio será ese SID añadiendo un RID de cuatro dígitos. Como resultado final tendremos al mismo tiempo, que el controlador de dominio tendrá como SID de máquina local:

S-1-5-21-99999999-9999999999-9999999999

y un objectSID como por ejemplo:

S-1-5-21-99999999-9999999999-9999999999-1000

No se que decirte con el tema del antivirus, lo único seguro es, que el problema no es por el SID de máquina, verifica el objectSID.

Puedes comprobar que los firewall de Windows no estén activados parando el antivirus.

Muchas gracias Álvaro,

ResponderEliminarTe recuerdo que también tenemos un canal de YouTube al que puedes suscribirte si te gusta nuestro contenido.

Un saludo.

Hola Amigo gracias por tus aportes, tengo exactamente el mismo problema el DC principal se averió y ya pude pasar todas las funciones al DC que esta funcionando, pero para continuar tengo las siguientes preguntas.

ResponderEliminar1. Para volver a restablecer el DC Principal que se averió debo hacer el DCPROMO para de promoverlo y luego promocionarlo nuevamente, o ya con los comando que realice en tu explicacion este paso quedo hecho.

2. Si lo anterior es verdad entonces como restablezco el servicio nuevamente en este DC que se averió y lo pongo nuevamente en operación y que entre en replica con el actual que tiene todas las funciones, para asi ya disponer de los dos DC nuevamente en operación y replicando cotinuamente

3. Como hago para garantizar que todos los usuarios que estaban en el DC que acabo de transferir queden en el nuevo DC, porque entre estos hay bastante tiempo que dejaron de replicarse y seguramente en ambos DC quedaron usuarios diferentes, tengo que sacar un backup de usuarios de DC del que se averió y cargarlos en el nuevo DC

Agradezco tu orientación, con tu explicación ya pude limpiar el averiado y transferir las fsmo al que estaba vivo, que me queda por hacer, gracias.

Buenos días William,

EliminarEn el proceso descrito en el articulo simplemente robamos los roles FSMO del DC caído y los pasamos a un nuevo DC, que pasará a ser el controlador de dominio principal, para después limpiar el DC caído.

Si quieres agregar nuevamente un segundo controlador de dominio deberás agregar el nuevo servidor al dominio, instalar los roles de dominio de Active directory y realizar una migración de roles:

https://www.pantallazos.es/2015/09/transferir-fsmo-CLI-comandos.html

https://www.pantallazos.es/2018/02/windows-server-2016-transferir-fsmo-1.html

https://www.pantallazos.es/2018/02/windows-server-2016-transferir-funciones-fsmo-2.html

https://youtu.be/X0x00voZDig

Tienes mucho movimiento de usuarios en tu Active Directory? En principio si los usuarios no varían con mucha frecuencia no deberías tener problemas al respecto.

Gracias

Recuerda que también tenemos un canal de YouTube al que puedes suscribirte si los contenidos son de tu interés.

Un Saludo

Buenos dias amigo, mi nombre es Luis Muro desde Venezuela. estoy muy satisfecho con este post, es excelente tu explicacion y de forma clara y sencilla, te felicito...Disculpa tengo unas dudas, Sabes que tengo el mismo caso del amigo Williams, Dos servidores controladores de dominio que son GC, uno es server00 con server 2008 enterprise y el otro server01 con server 2016 estandar version evaluacion,el cual esta en produccion desde hace 3 meses y al terminar la evaluacion se le colocara la licencia fija. mi pregunta es :

ResponderEliminar**Se puede realizar este procedimiento igualmente desde un equipo con server 2008 a uno con server 2016?

**Esto lo puedo realizar en linea con los usuarios trabajando y me afecta en algo el comportamiento al pasar los roles del FSMO del server 2008 al 2016?

**Tengo listo un servidor con server 2008 enterprise que voy a colocar adicional en el dominio para que replique del server01 con 2016, seria mejor transferir los roles del server00 que voy a eliminar a este server02 y luego como hago para que replique con server01 que tiene 2016?

Por favor si puedes ayudarme con esto seria genial porque el server00 ya no se va a utilizar y quiero sacarlo del dominio pero tiene los roles del FSMO.

Agradecido de antemano amigo.

Buenos días Luis Muro,

EliminarGracias por leer Pantallazos.es, contestaré seguidamente a cada uno de tus preguntas.

Se puede realizar este procedimiento igualmente desde un equipo con server 2008 a uno con server 2016?

La respuesta es sí, puedes realizar el Metadata Cleanup tanto desde un servidor 2008 como desde el servidor Windows 2016. Pero, desde Windows 2016 también tienes la posibilidad de limpiar un DC irrecuperable usando las herramientas GUI, encontrarás toda la información en el enlace siguiente:

https://www.pantallazos.es/2016/01/limpiar-dc-irrecuperable-usando-GUI.html

Tendrás que realizar el proceso de limpieza, desde el servidor que esté funcionando. Si el controlador de dominio caído es el Windows server 2008, tendrás que realizar la limpieza desde el Windows server 2016, si por lo contrario el controlador de dominio caído es el Windows server 2016 puedes limpiar el los metadatos desde el controlador de dominio Windows server 2008.

Esto lo puedo realizar en línea con los usuarios trabajando y me afecta en algo el comportamiento al pasar los roles del FSMO del server 2008 al 2016?

Efectivamente puedes realizar el proceso con los usuarios trabajando, pero es bueno reiniciar el controlador de dominio después de realizar la limpieza de metadatos. No te recomiendo hacer la limpieza en horario de producción.

Antes de limpiar los metadatos asegúrate de que los cinco roles FSMO, los ostenta el controlador de dominio productivo. De no ser así, puedes realizar un SEIZE

Tengo listo un servidor con server 2008 enterprise que voy a colocar adicional en el dominio para que replique del server01 con 2016, sería mejor transferir los roles del server00 que voy a eliminar a este server02 y luego como hago para que replique con server01 que tiene 2016?

Este procedimiento es exclusivamente para eliminar controladores de dominio que se encuentran en fallo, por tanto los cinco roles FSMO los tiene que tener el controlador de dominio que funciona, en teoría no podrás elegir quien tiene los roles.

Si tus dos controladores de dominio todavía funcionan y lo que pretendes es eliminar uno de los controladores de dominio estando los dos operativos, lo deberías des promocionar.

Para despromocionar el Windows server 2008 puedes seguir el enlace que te dejo a continuación.

https://www.pantallazos.es/2015/05/Despromocionar-controlador-dominio-DCPROMO.html

Para despromocionar un controlador de dominio Windows 2016, tendrás que desinstalar los roles usando el asistente de Agregar roles y características.

Un saludo y recuerda que también tenemos un canal de YouTube al que puedes suscribirte si te interesan nuestros contenidos.

hola amigo por favor respondeme esta duda que me esta incomodando....al transferir los roles fsmo de un controlador primario a uno secundario, lo que estoy haciendo es transferir las operaciones de un equipo a otro,,,pero no estoy transfiriendo ni usuarios ni objetos de un equipo a otro..cierto ó nó? el equipo secundario va a conservar los usuarios y objetos que tiene?

ResponderEliminarBuenas tardes,

EliminarRespecto a tu pregunta, en el caso de tener un dominio de Active Directory con más de un controlador de dominio, todos los controladores de dominio que lo componen tendrán una copia completa de todos los usuarios y objetos.

De no ser así, posiblemente tienes problemas en la replica de servidores.

Un saludo y recuerda que también tenemos un canal de YouTube al que puedes suscribirte si te interesan nuestros contenidos.

Gracias por el aporte, probado y recomendado!!!

ResponderEliminarBuenas noches Jhiancarlo Asencio, Muchas gracias a ti por leer y recomendar nuestro blog. Recuerda que también tenemos un canal de Youtube al que puedes suscribirte si te interesan nuestros contenidos. Un saludo.

EliminarGrande con ese aporte.mil gracias,me sirvió muchísimo

ResponderEliminarHa funcionado de 1000 maravillas, muchas gracias!

ResponderEliminarHermano, pleno inicio de 2022 y me has ayudado como no tienes idea, te agradezco mucho la dedicación con la que realizaste este artículo.

ResponderEliminarHola estimado, el servidor principal ya no existe, pero el otro servidor ya tiene todos los FSMO pero aun asi me da el error, no puedo hacer limpieza de metadata porque ya no existe el antiguo se borro, que podria hacer en este caso?

ResponderEliminarBuenos días John, Precisamente este articulo sirve para cuando ha desaparecido el servidor principal y debemos asumir los roles FSMO desde otro DC y posteriormente limpiar el controlador de dominio desaparecido.

EliminarHas de segur paso a paso el articulo.